justCTF 2020

Sanity Check

给出的链接是 Rule The World 的播放链接。而网站上的 RULES 里面有 All flags fall into the following format: justCTF{something_h3re!}, unless the challenge description states otherwise. 的描述。

justCTF{something_h3re!}

PDF is broken, and so is this file

使用 010 editor 打开所给的 pdf 可以发现其中隐藏了很多文件。foremost 分离出来,在 zip 目录下发现可以解压的压缩文档。其中包含一个工具和如下说明。

You didn't think it would be this easy, did you?

https://www.youtube.com/watch?v=VVdmmN0su6E#t=11m32s

Maybe try running

./mutool draw -r 300 -o rendered.pngon this PDF$ docker run -ti --rm -w /workdir/ --mount type=bind,source="$PWD",target=/workdir ubuntu:bionic ./mutool

按照提示所给的信息运行 mutool 可以生成一张图片。

LMGTFY: Let Me Google That For You

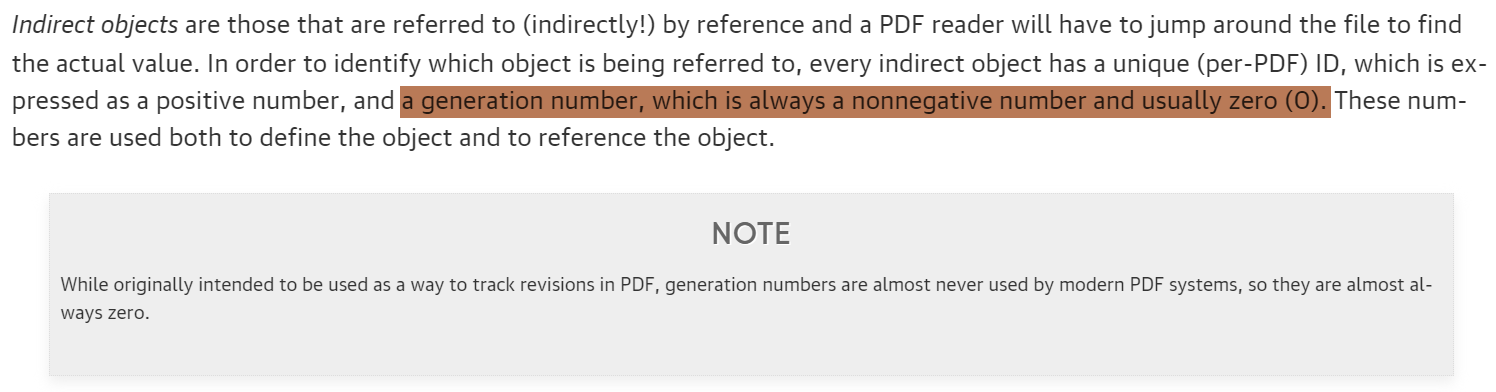

在搜索引擎上找 2642 didier "42 bytes" object,可以发现一篇文章,讲的是 PDF Stream。读完之后回到 PDF 文件上,找一下 PDF 文件的 Stream。从每一个流的头部可以找到流的类型,长度以及过滤器。如果是图片,还能看到更多信息。

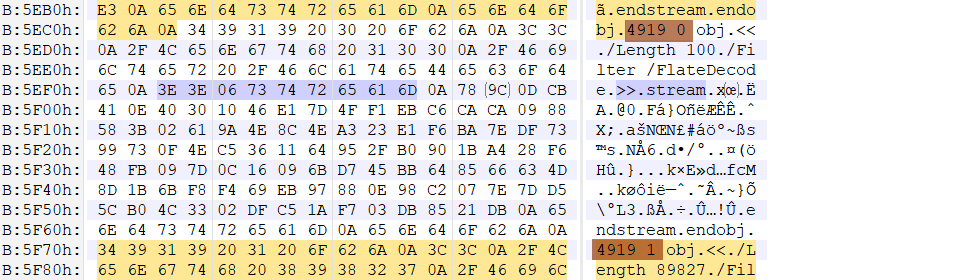

参照这篇文章可知 stream 必须要有一个 generation,查找流的时候可以发现有两个流使用了同一个 object ID,不同的 generation,而这个属性通常为 0。所以猜测 generation 为 1 的 stream 中藏有不同寻常的内容。

这个区块的 filter 有 [/FlateDecode /ASCIIHexDecode /DCTDecode] 这三个,因此需要提取出来之后再依次解码,这里的 FlateDecode 可以直接使用 binwalk -e 分离出来,找到最近的块的文件,即可得到 ASCIIHexDecode 之前的文件。将其使用 From Hex 解码即可得到一张 jpg 文件。将其渲染出来查看即可得到 flag。

justCTF{BytesAreNotRealWakeUpSheeple}

Forgotten name

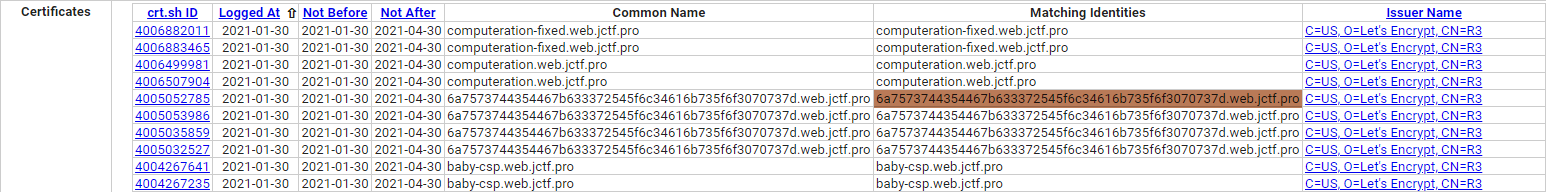

在这个网站上使用顶级域名搜索可以找到这样一个三级域名。

https://6a7573744354467b633372545f6c34616b735f6f3070737d.web.jctf.pro/

访问它可以得到如下信息。

OH! You found it! Thank you <3

将所得到的域名的第一段,即 6a7573744354467b633372545f6c34616b735f6f3070737d,经过 From Hex 的解码之后可以得到 flag。

justCTF{c3rT_l4aks_o0ps}

Computeration

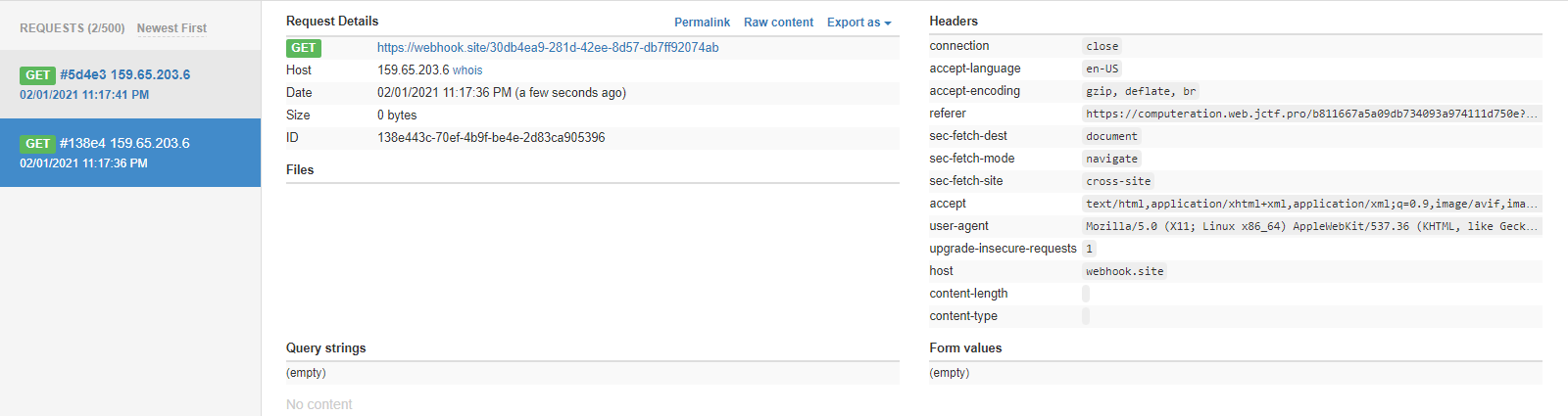

report 页面有一个提交网址的页面,提交之后会有 bot 去访问页面,因此想到监听请求。使用这个网站监听一下请求。

很容易发现 referer 里面有一个网址,整理一下得到如下网址。

https://computeration.web.jctf.pro/b811667a5a09db734093a974111d750e

尝试访问一下发现被跳转了。使用某在线工具请求一下,可以得到如下结果。

<script>

localStorage.setItem('notes',JSON.stringify([{

title:'flag',

content:'justCTF{cross_origin_timing_lol}'

}]));

location = (new URL(location.href)).searchParams.get('url');

</script>

justCTF{cross_origin_timing_lol}

Remote Password Manager

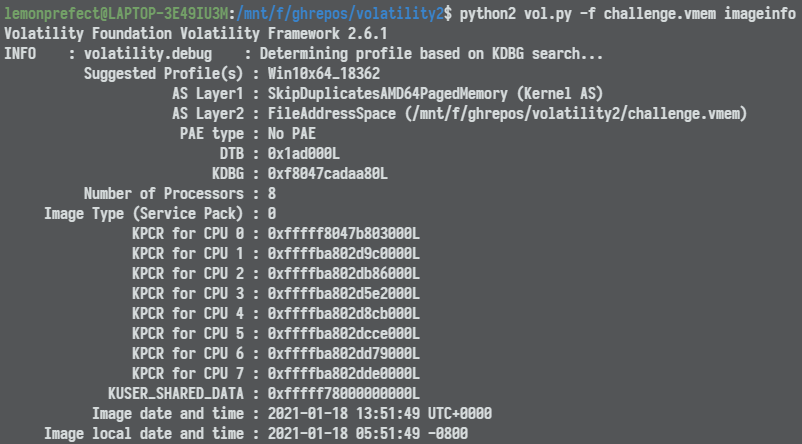

Volatility 2 跑一下 imageinfo,得到如下结果。

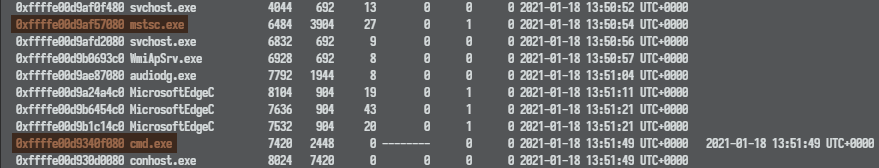

既然题目说 Remote,那就要找一下远程的程序。先跑一下 pslist 看一下进程列表。可以发现两个可疑进程。

使用 cmdline 先读一下命令行的历史,发现没有值得深入的地方。于是将 mstsc.exe 这个进程的部分 dump 下来。

python2 vol.py -f challenge.vmem --profile=Win10x64_18362 memdump -p 6484 -D ./

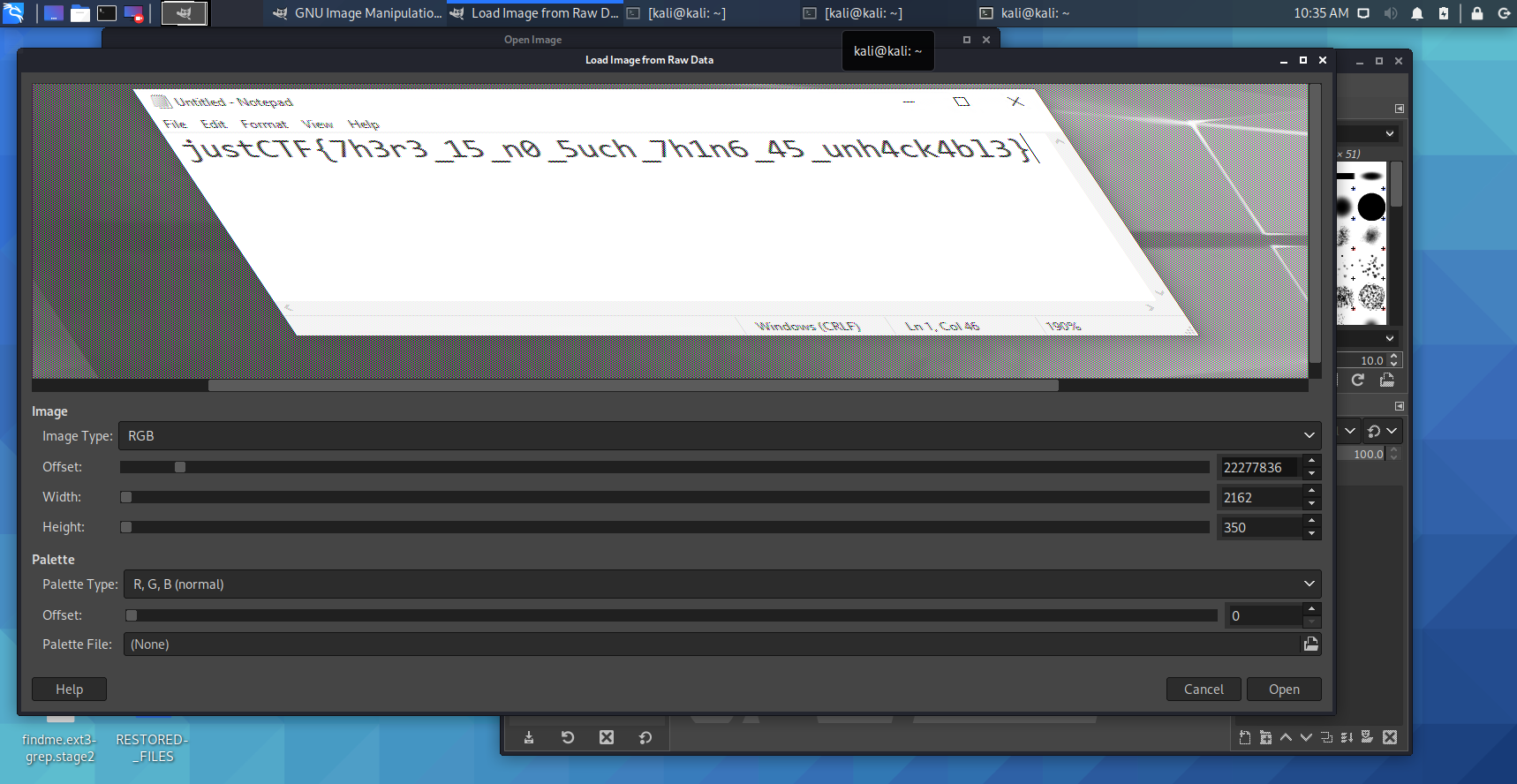

放到 Kali 下使用 GIMP 直接打开 raw data,调整宽高可以看到如下图片。

justCTF{7h3r3_15_n0_5uch_7h1n6_45_unh4ck4bl3}